Tarea 1:

Herramientas básicas para obtener información de servidores externos

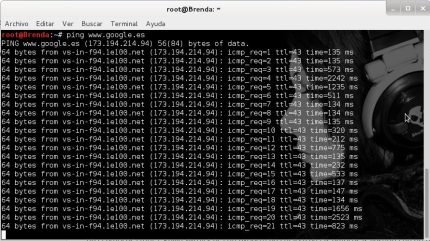

Ping: La herramienta ping sirve para verificar la disponibilidad de un host.

Comando: ping nombredehost

Ejemplo: ping http://www.google.es

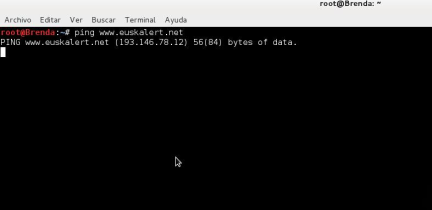

Con ping http://www.euskalert.net

No da respuesta a disponibilidad puede ser que un firewall esté bloqueando los paquetes enviados.

Whois: Es una herramienta que sirve para consultar la información de cada dominio registrado actualmente en el mundo. Comando: whois nombredehost

Ejemplo: whois http://www.euskalert.net

Información del Solicitante y del Administrador

Información del Técnico

En el caso de consultar los datos técnicos del dominio http://www.google.es con la herramienta Whois no se obtuvo resultados. Se considero consultar los datos mediante la página http://www.dominios.es/dominios/

Ciertos dominios no se pueden consultar su información con la herramienta Whois, una de las alternativas es buscar el dominio y sus datos técnicos en Internet.

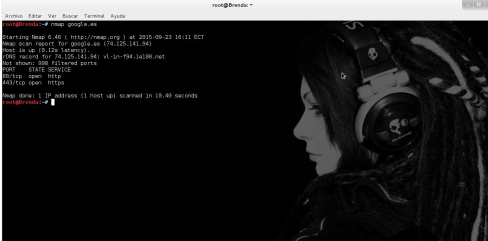

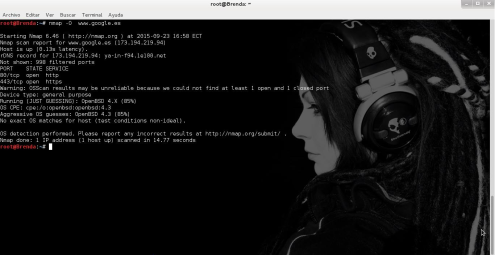

Nmap: Intenta identificar los sistemas operativos y las aplicaciones que están corriendo en el servidor que se está investigando. La herramienta NMAP, sirve para realizar escaneo de puertos, los estados de los puertos pueden ser: abiertos, cerrados o filtrados; Abiertos, cuando el equipo acepta peticiones, Cerrados, no acepta peticiones y Filtrados, el puerto se encuentra protegido con Firewall y evita que Nmap verifique su estado.

Comando: nmap nombredehost

Puertos abiertos:

80: Puerto HTTP, es el usado por los navegadores para cargar las páginas web.

443: Puerto HTTPS , usado para la carga segura de páginas web.

Para identificar el sistema operativo del servidor se utiliza el siguiente comando:

nmap -O google.es

Como se puede ver en el escaneo dice que resulta poco fiable la obtención del sistema operativo por qué no se encontró al menos un puerto abierto o cerrado del sistema operativo. Pero posiblemente trabaja con el Sistema Operativo OpenBSD.

Consulta en la página de la Base de Datos de Vulnerabilidades Nacional de Estados Unidos (NVD)

El sistema operativo OpenBSD tiene una vulnerabilidad de riesgo alto:

Detalles de la vulnerabilidad

| CVE | CVE-2015-5600 |

| Severidad | 3 |

| Impacto | 7.8 |

| Explotable | 10 |

| Vector | (AV:N/AC:L/Au:N/C:P/I:N/A:C) |

| Fabricante | OPENBSD |

| Producto | OPENSSH |

| Versiones afectadas |

|

Descripción de la vulnerabilidad

Vulnerabilidad en la función kbdint_next_device en auth2-chall.c en sshd en OpenSSH hasta la versión 6.9, no restringe correctamente el procesamiento de teclado interactivo de los dispositivos con una única conexión lo cual facilita a atacantes remotos ejecutar un ataque de fuerza bruta o causar una denegación de servicio (mediante el consumo de la CPU) a través de una larga y duplicada lista ssh en la opción oKbdInteractiveDevices, como quedó demostrado por una modificación en el cliente que provee una contraseña diferente para cada uno de los elementos pam de la lista.